原标题:别只盯着Docker了,这10大热门容器运行时错过后悔

容器改变了整个软件组织的生态,我们最熟悉的容器运行时就是Docker,但是除了Docker以外,还有很多优秀的容器运行时,他们有自己独特的功能和优势。

今天就来介绍包括Docker在内的10款热门的容器运行时,包括rkt、CRI-O、Containerd等等,看看他们分别有哪些特色,又该如何进行选择。

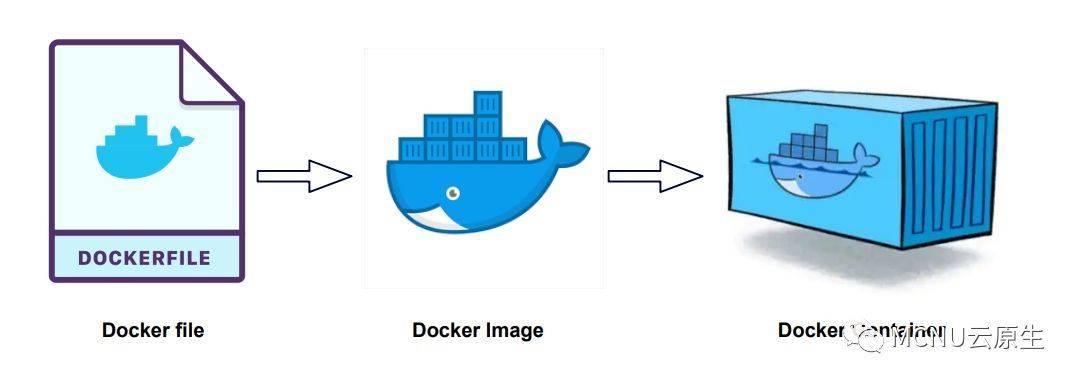

一、Docker

Docker 是容器化领域的领军者,于2013年发布,通过简化容器的构建、部署和管理,推动了容器技术的广泛应用。

Docker 提供了一个完整的容器解决方案,包括强大的镜像管理、容器编排和资源管理功能。它的优势在于广泛的生态系统和大量的第三方工具支持,使得应用的打包、分发和部署变得简单快捷。它以容器的方式打包应用程序及其所有依赖项,使其可以在任何环境中运行,保证了应用程序的一致性和可移植性。

Docker的出现可以说是颠覆式的。在以前,应用程序的部署和运行依赖于主机操作系统的配置和环境设置,这往往导致了环境差异和依赖冲突的问题。而 Docker 的出现解决了这些问题,使得应用程序可以在独立、隔离的容器中运行,与底层操作系统和硬件解耦,实现了更高的可移植性和灵活性。

Docker 的独特之处在于它采用了轻量级的容器化技术,利用操作系统级别的虚拟化实现容器之间的隔离。每个容器都包含了应用程序及其运行所需的所有组件,包括代码、运行时、系统工具、库文件和配置等。这些容器可以在各种操作系统和云平台上运行,提供了一致的运行环境和可重复的部署过程。

Docker 提供了一套强大的工具和命令行界面,使得容器的创建、管理和发布变得简单和高效。它引入了容器镜像的概念,镜像是容器运行的基础,类似于虚拟机中的镜像。通过 Docker 镜像,开发人员可以轻松地构建、共享和部署容器化应用程序。

除了基本的容器管理功能,Docker 还提供了容器编排和集群管理的能力。通过 Docker Compose 和 Docker Swarm,用户可以定义和管理多个容器的组合,并将它们作为一个整体进行管理和扩展。这使得容器的编排和高可用性变得更加容易,适用于构建复杂的分布式应用程序和微服务架构。

Docker 生态系统非常丰富,拥有庞大的开发者社区和第三方工具支持。用户可以在 Docker Hub 上找到大量的官方和社区维护的镜像,可以快速获取各种应用程序和服务的容器化版本。此外,Docker 还与各种编程语言、开发工具和持续集成/持续部署 (CI/CD) 工具集成,为开发人员提供了灵活而强大的容器化开发和交付平台。

二、Containerd

Containerd 是一个开源的容器运行时,最初是从 Docker 中分离出来的,现已成为独立的项目。它专注于容器生命周期管理,提供了一种标准化的接口和工具,用于创建、运行和停止容器。

Containerd 的设计目标是提供一个轻量级、可靠且高效的容器引擎,适用于各种容器化场景和部署环境。它以模块化的方式构建,采用分布式架构,使得它可以在各种硬件和操作系统上运行,并与不同的容器编排系统和管理工具集成。

Containerd 提供了一个统一的容器操作接口,符合 Open Container Initiative (OCI) 规范,这使得它与其他符合 OCI 标准的工具和平台无缝集成。它支持多种容器格式,包括 Docker 镜像和 OCI 镜像,可以轻松地与容器镜像仓库进行交互。

作为一个轻量级的容器运行时,Containerd 具有快速启动时间和低资源占用的优势。它优化了容器的启动过程,实现了快速的容器创建和运行,从而提供了更高的性能和效率。

Containerd 还具有灵活的插件架构,使其具有可扩展性和定制性。用户可以通过插件系统添加自定义功能和扩展,满足特定的容器化需求。这使得 Containerd 成为构建高级容器工具和平台的理想基础。

Containerd 的社区支持广泛,并且得到了多个知名组织和公司的贡献和支持。它有成熟的文档、示例和教程,为用户提供了丰富的资源和指导。此外,Containerd 还与其他容器生态系统工具和项目紧密合作,如 Kubernetes、CRI-O 和 rkt 等。

Containerd的设计使得容器的生命周期管理变得简单和可靠,并且具有良好的可扩展性和定制性。对于那些寻求一个可靠的容器引擎和与其他容器工具无缝集成的用户来说,Containerd 是一个很好的选择。

三、CRI-O

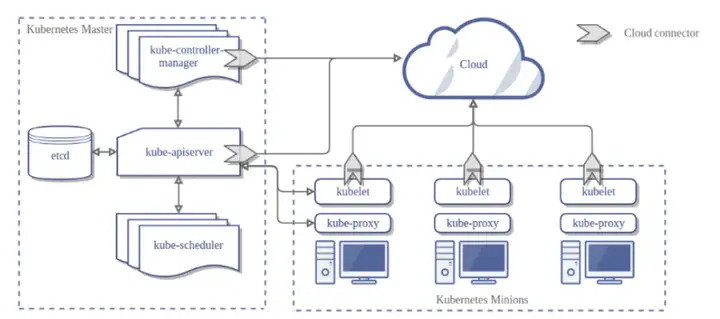

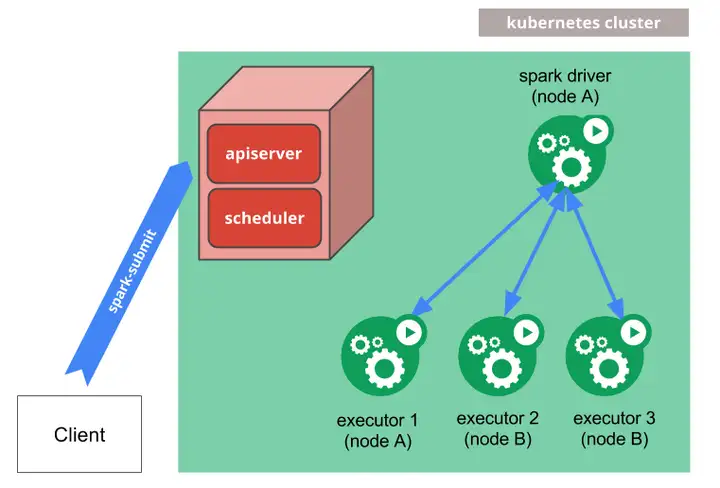

CRI-O 是一个专注于 Kubernetes 的容器运行时,它提供了符合 Kubernetes Container Runtime Interface (CRI) 标准的容器管理功能。作为一个独立的开源项目,CRI-O 的目标是为 Kubernetes 提供一个轻量级、可靠且高效的容器运行时。

CRI-O的出现是Kubernertes社区努力的结果,它旨在将容器运行时与 Kubernetes 的生态系统解耦。传统的容器运行时(如 Docker)通常与 Kubernetes 紧密集成,但也带来了一些不必要的复杂性和依赖。CRI-O 的出现解决了这些问题,提供了一个专注于 Kubernetes 的轻量级容器运行时。

CRI-O 实现了 Kubernetes CRI 标准的接口,这意味着它可以无缝集成到 Kubernetes 中,并与其他 CRI 兼容的工具和组件进行交互。它通过与 Kubernetes API Server 通信来管理容器的创建、启动、停止和销毁等生命周期操作。

CRI-O 的设计注重安全性、稳定性和性能。它采用了 runc 作为默认的容器执行器,与 Linux 容器技术(如 cgroups 和命名空间)紧密集成,提供了强大的隔离性和资源管理能力。同时,CRI-O 还支持其他容器执行器,如 Kata Containers 和 gVisor,以满足更高的安全性和隔离性需求。

CRI-O 具有轻量级和快速启动的优势。它采用了优化的容器创建和启动过程,减少了不必要的开销,从而提供了快速的容器启动时间和低资源占用。

CRI-O 的社区支持广泛,并且得到了 Kubernetes 社区和多个知名公司的贡献和支持。它拥有活跃的开发者社区,提供了详细的文档、示例和教程,为用户提供了丰富的资源和指导。

对于那些寻求一个与 Kubernetes 紧密集成、轻量级且可靠的容器运行时的用户来说,CRI-O 是一个很好的选择。它提供了符合 Kubernetes CRI 标准的接口,可以无缝集成到 Kubernetes 生态系统中,并为用户提供稳定、高性能的容器化体验。

四、Firecracker

Firecracker 是一个用于轻量级虚拟化的开源虚拟机管理器 (VMM),专门设计用于安全且高效地运行容器和无服务器工作负载。它由亚马逊网络服务(Amazon Web Services,AWS)开发并开源,旨在提供一种快速启动、低资源占用和强大隔离性的虚拟化解决方案。

它的设计目标是在具有轻量级和快速启动优势的同时,提供接近原生性能的虚拟化体验。采用了现代虚拟化技术(基于 KVM)和微内核架构,以实现快速启动时间和低资源占用。Firecracker 的设计理念是将每个虚拟机实例作为一个独立的微虚拟机,从而实现了更高的隔离性和安全性。

Firecracker 提供了针对容器和无服务器场景的优化特性。它支持快速的虚拟机启动和停止,使得它非常适合运行短暂的、高密度的工作负载。此外,Firecracker 提供了严格的资源限制和隔离机制,确保每个虚拟机实例之间的互相隔离,从而提供更高的安全性和保护用户数据的隐私。

Firecracker 通过实现一系列安全增强功能来提高虚拟化的安全性。它采用了名为 Jailer 的工具来限制虚拟机的访问权限,并提供了内核安全模块(Kernel Security Modules)的支持,以增强虚拟机实例的隔离性。此外,Firecracker 还支持密钥管理、密钥分离和内存加密等安全特性。

Firecracker 的开放源代码使得它具有高度的灵活性和可定制性。用户可以根据自己的需求进行定制和扩展,并与现有的容器管理工具和编排系统(如 Kubernetes)进行集成。Firecracker 的社区活跃度高,得到了开发者社区的广泛关注和支持。

总的来说,Firecracker 是一个专注于轻量级虚拟化的开源虚拟机管理器,为容器和无服务器场景提供了快速启动、低资源占用和强大隔离性的虚拟化解决方案。其安全性、性能和可定制性使其成为运行容器化工作负载的理想选择,并受到广泛关注和采用。

五、gVisor

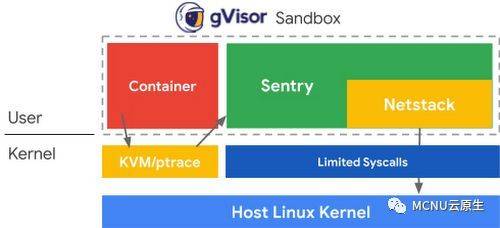

gVisor 是一个开源的用户空间容器运行时,旨在提供更高的安全性和隔离性,同时保持与标准 Linux 接口的兼容性。它由 Google 开发并开源,为容器化环境中的应用程序提供了额外的隔离层。

gVisor 的设计目标是解决传统容器化环境中的安全性和隔离性挑战。传统容器使用命名空间和控制组等 Linux 内核特性来提供隔离,但仍然存在一些攻击面和安全漏洞。而 gVisor 则引入了一个轻量级的用户空间内核,该内核在容器内部运行,为应用程序提供了额外的安全隔离。

gVisor 的用户空间内核实现了与 Linux 内核相似的系统调用接口,因此应用程序可以在 gVisor 中以与传统 Linux 容器相同的方式运行,而无需进行修改。这使得 gVisor 兼容性强,可以无缝集成到现有的容器化环境中。

gVisor 采用了沙箱隔离的原则,每个容器都运行在一个独立的沙箱环境中,具有独立的文件系统、网络栈和进程空间。这样可以有效地隔离容器之间的资源,从而提供更高的安全性和保护用户数据的隐私。

gVisor 还提供了对一些常见的攻击向量的防护,如系统调用过滤和限制、文件系统访问控制、网络流量审计等。这些功能增强了容器的安全性,减少了潜在的漏洞和攻击风险。

此外,gVisor 与 Kubernetes 和其他容器编排系统紧密集成,可以作为容器运行时的替代选择。

总而言之,gVisor 是一个开源的用户空间容器运行时,提供了额外的安全隔离层,保护容器化应用程序的安全性和隐私。其与传统 Linux 容器兼容,具有强大的隔离能力和防护机制,适用于对安全性要求较高的容器化环境。

六、Kata

Kata 是一个开源项目,旨在提供一种安全、轻量级且高性能的虚拟化解决方案,用于运行容器和虚拟机工作负载。Kata 的目标是通过将虚拟化和容器化技术结合起来,提供更强大的隔离性和安全性,同时保持性能接近原生。

Kata 基于轻量级虚拟机(Lightweight Virtual Machine,LVM)的概念,它使用一个轻量级的虚拟机管理器(VMM)来运行每个容器。每个 Kata 容器都是一个独立的虚拟机实例,具有自己的内核和独立的文件系统。这样,Kata 可以提供与传统虚拟机相似的隔离性和安全性,同时保留了容器的轻量级和快速启动的优势。

它使用了虚拟化技术(如 KVM)和轻量级容器技术(如 runC)的组合,利用虚拟化技术提供硬件级别的隔离和安全性,并通过容器技术提供轻量级的资源管理和快速的启动时间。这种结合使得 Kata 成为同时具备虚拟机和容器优势的理想解决方案。

Kata 提供了与标准容器运行时兼容的接口,如 Container Runtime Interface (CRI)。这意味着用户可以将 Kata 无缝地集成到现有的容器编排系统(如 Kubernetes)中,并使用熟悉的容器操作接口进行管理。这为用户提供了一致的容器化体验,并使得迁移现有容器工作负载到 Kata 更加容易。

Kata 的设计注重安全性和性能。它提供了多层的安全增强功能,如内核安全模块、密钥管理和加密,以提供更强的容器隔离和保护用户数据的安全性。同时,Kata 通过优化虚拟机的启动过程和资源管理,提供了高性能的容器化体验。

Kata提供了强大的隔离性和安全性,同时保持了容器的轻量级和快速启动的特性。Kata 的兼容性和可扩展性使其成为一个强大的选择,可以无缝集成到现有的容器环境中。

选择 Kata 作为容器运行时的主要优势包括:

强大的隔离性和安全性:Kata 基于虚拟化技术,为每个容器提供了独立的虚拟机实例,从而实现了硬件级别的隔离和安全性。每个容器都具有自己的内核和文件系统,相互之间完全隔离,减少了攻击面和潜在的漏洞。 兼容性和一致性:Kata 提供了与标准容器运行时兼容的接口,如 CRI。这意味着您可以将现有的容器工作负载无缝迁移到 Kata,而无需进行修改。此外,Kata 与常用的容器编排系统(如 Kubernetes)紧密集成,使得管理和部署容器变得更加简单和一致。 性能接近原生:尽管 Kata 使用了虚拟化技术,但它通过优化启动过程和资源管理,提供了接近原生性能的容器化体验。Kata 的轻量级虚拟机管理器和高效的资源分配使得容器的启动时间更快,并提供了优秀的性能和响应性。 灵活性和可定制性:Kata 是一个开放源代码项目,具有活跃的社区支持。用户可以根据自己的需求进行定制和扩展,从而满足特定的容器化场景和要求。此外,Kata 还提供了丰富的插件和扩展接口,使得用户可以灵活地配置和扩展其功能。 成熟的生态系统:Kata 受到了多个知名组织和公司的支持,拥有成熟的文档、示例和教程,为用户提供了丰富的资源和指导。用户可以从活跃的社区中获取帮助和支持,并参与项目的发展和改进。七、Lima

Lima 是一个开源项目,旨在提供一种轻量级的虚拟化解决方案,用于在 macOS 上运行 Linux 容器。它通过使用 Hypervisor.framework 和 LinuxKit 来实现在 macOS 上运行 Linux 内核,并提供一个容器运行时环境。

Lima 的目标是为开发人员和运维团队提供一种便捷的方式,在 macOS 上运行和测试 Linux 容器,同时提供与标准 Linux 环境相似的开发和部署体验。

Lima 的工作原理是利用 macOS 的 Hypervisor.framework 来创建和管理一个 Linux 虚拟机。该虚拟机运行 Linux 内核,并使用 LinuxKit 构建一个最小化的 Linux 发行版,作为容器运行时环境。

使用 Lima,开发人员可以在 macOS 上使用常见的容器工具,如 Docker 或 Podman,构建、运行和管理 Linux 容器。Lima 提供了与标准 Linux 容器环境相似的命令行接口和工作流程,使得在 macOS 上进行容器开发和测试变得更加便捷和一致。

Lima 的优势包括:

轻量级虚拟化:Lima 利用 macOS 的 Hypervisor.framework 实现轻量级虚拟化,仅在需要时创建一个 Linux 虚拟机。这意味着它具有较低的资源消耗和快速的启动时间,使得在 macOS 上运行 Linux 容器变得高效和便捷。 与标准 Linux 环境兼容:Lima 提供了与标准 Linux 容器环境相似的开发和部署体验。开发人员可以使用熟悉的容器工具和命令,无需在 macOS 上进行额外的学习和适应。 便捷的开发和测试环境:Lima 为开发人员提供了一个方便的方式,在 macOS 上构建、运行和测试 Linux 容器。这对于开发需要跨平台应用程序或需要在 macOS 和 Linux 之间进行开发和测试的人员来说特别有用。 开源和活跃的社区支持:Lima 是一个开源项目,拥有活跃的开发者社区和广泛的支持。用户可以参与项目的发展和改进,从社区中获取帮助和反馈,并共享自己的经验和贡献。Lima在Mac操作系统上堪称一大利器。

八、Lxd

Lxd是一个开源的容器管理器,旨在为用户提供一种轻量级的系统容器虚拟化解决方案。它是 Linux 容器(LXC)的下一代,并提供了更高级的功能和更简化的管理界面。

Lxd 的设计目标是提供一个快速、高效和安全的容器管理环境,使用户能够轻松创建、运行和管理系统级别的容器。它基于操作系统级虚拟化技术,通过利用 Linux 内核的容器功能来实现隔离和资源管理,其主要功能特性如下:

强大的容器管理功能:Lxd 提供了丰富的容器管理功能,包括容器的创建、启动、停止、暂停、恢复和销毁等。它还支持容器的快照和克隆,使用户能够轻松创建容器的副本或创建恢复点。 优化的性能和资源管理:Lxd 通过有效的资源分配和管理,以及使用 Linux 内核的 cgroups 和命名空间功能,提供了优化的性能和资源隔离。它允许用户为每个容器分配 CPU、内存和磁盘等资源,并提供了弹性调整和限制资源的能力。 跨主机和集群管理:Lxd 支持跨多个主机的容器管理,允许用户创建和管理分布在不同主机上的容器。它还提供了集群管理功能,使用户能够在多个主机上协同工作和实现高可用性。 安全性和隔离性:Lxd 提供了强大的安全性和隔离性,使每个容器在独立的环境中运行,并与主机和其他容器隔离开来。它使用 Linux 的安全命名空间和强制访问控制(AppArmor 和 SELinux)来提供额外的安全层。 易用的管理界面:Lxd 提供了直观且易于使用的命令行界面和 Web 界面,使用户能够轻松管理和监控容器。它还提供了丰富的 API,允许用户通过编程方式与 Lxd 进行交互和集成。九、rkt

rkt(是”rocket”的缩写)是一个开源的容器运行时,旨在提供安全、可靠和可互操作的容器化解决方案。它由 CoreOS 开发,并受到了社区的广泛支持。

rkt 的设计目标是提供一种简单而有效的容器运行时环境,具有以下特点和优势:

安全性和隔离性:rkt 采用了一系列安全机制来确保容器的安全性和隔离性。它使用强制访问控制(AppArmor 和 SELinux)来限制容器的权限,并通过使用不同的 Linux 命名空间来隔离容器的进程、文件系统和网络。 透明的镜像验证:rkt 在容器镜像的验证方面非常注重。它使用数字签名来验证镜像的完整性和真实性,以确保只有受信任的镜像才能被加载和执行。这有助于防止恶意或篡改的容器镜像运行。 轻量级和高性能:rkt 的设计追求轻量级和高性能。它采用了简单而高效的架构,避免了复杂的依赖和额外的抽象层。这使得 rkt 具有快速启动时间和低资源消耗,使容器能够高效运行。 与标准工具的兼容性:rkt 被设计为与标准的容器工具和生态系统兼容。它支持 Docker 镜像格式,并可以与 Docker Hub 和其他容器注册表集成。这意味着您可以使用现有的 Docker 工具和生态系统与 rkt 进行交互。 可扩展和模块化:rkt 的架构非常模块化,允许用户通过插件系统进行扩展和定制。您可以选择添加特定功能的插件,如网络插件或容器监控插件,以满足您的特定需求。rkt 作为一个安全、可靠和可互操作的容器运行时,注重容器的安全性、透明的镜像验证和与标准工具的兼容性。它的轻量级和高性能特点使其成为构建和运行容器化应用程序的可靠选择。无论是个人开发者还是企业用户,rkt 提供了一个灵活且可扩展的容器运行时环境。

十、runC

runC 是一个开源工具,用于执行符合 Open Container Initiative(OCI)标准的容器。它是容器运行时的核心组件,负责创建和运行容器,提供了基本的容器生命周期管理功能。

以下是 runC 的一些关键特点和优势:

符合 OCI 标准:runC 是 OCI 标准的实现之一,确保了与其他符合 OCI 标准的容器工具和生态系统的互操作性。这意味着您可以使用 runC 创建的容器与其他符合 OCI 标准的工具无缝交互,并且可以使用 OCI 容器镜像格式进行跨平台和跨工具的共享。 轻量级和简单:runC 的设计目标之一是保持简单和轻量级。它专注于提供最基本的容器功能,如启动、停止、暂停和销毁容器。这使得 runC 非常易于使用和集成到各种容器生态系统中。 可插拔和可扩展:runC 支持插件机制,允许用户根据自己的需求进行定制和扩展。您可以选择添加插件来增加额外的功能,如网络插件、存储插件或监控插件,以满足特定的容器化需求。 安全性和隔离性:runC 遵循安全性和隔离性最佳实践,通过使用 Linux 命名空间、cgroups 和 Linux 安全模块(如 AppArmor 和 SELinux)来提供容器的安全隔离。它确保每个容器运行在独立的环境中,并限制容器对主机和其他容器的访问权限。 跨平台和可移植性:runC 支持多种操作系统和架构,使您可以在不同的平台上运行和管理容器。它提供了与底层操作系统和硬件无关的容器执行环境,使容器可以在各种环境中具备可移植性和可部署性。总体而言,runC 是一个符合 OCI 标准的容器运行时工具,提供了基本的容器生命周期管理功能。它的轻量级、简单性和可扩展性使其成为构建和运行容器的强大工具。

如何选择适合自己的容器运行时?

那么多的容器运行时,应该如何选择呢?可以从以下方面进行考虑:

适用场景:根据您的具体需求和应用场景,选择适合的容器运行时。例如,如果您使用 Kubernetes 集群进行容器编排,CRI-O 可能是更好的选择;如果您需要更高的安全性,可以考虑 Firecracker、gVisor 或 Kata。 易用性:考虑容器运行时的易用性和学习曲线。Docker 提供了广泛的工具和生态系统,具有较低的学习门槛,适用于初学者和快速迭代开发。其他运行时如 Containerd、CRI-O 和 runC 也具有良好的易用性。 性能:评估容器运行时的性能特点,包括启动时间、资源占用和运行效率。Firecracker 和 gVisor 提供较低的资源占用和更快的启动时间,适用于轻量级容器化应用。 安全性:根据应用的安全要求选择容器运行时。如果您处理敏感数据或希望更高的隔离性,可以考虑 gVisor、Kata 或 Firecracker,它们提供了额外的安全层和隔离性。 社区支持:考虑容器运行时的社区支持和活跃程度。Docker 和 Containerd 有庞大的社区支持,提供广泛的文档、教程和第三方工具。其他运行时如 CRI-O、Kata 和 runC 也有活跃的社区支持。综合考虑上述因素,并结合具体需求选择最适合的容器运行时,在选择后,建议进行小规模的实验和测试,以确保所选的容器运行时符合预期和要求。返回搜狐,查看更多

责任编辑:

暂无评论内容